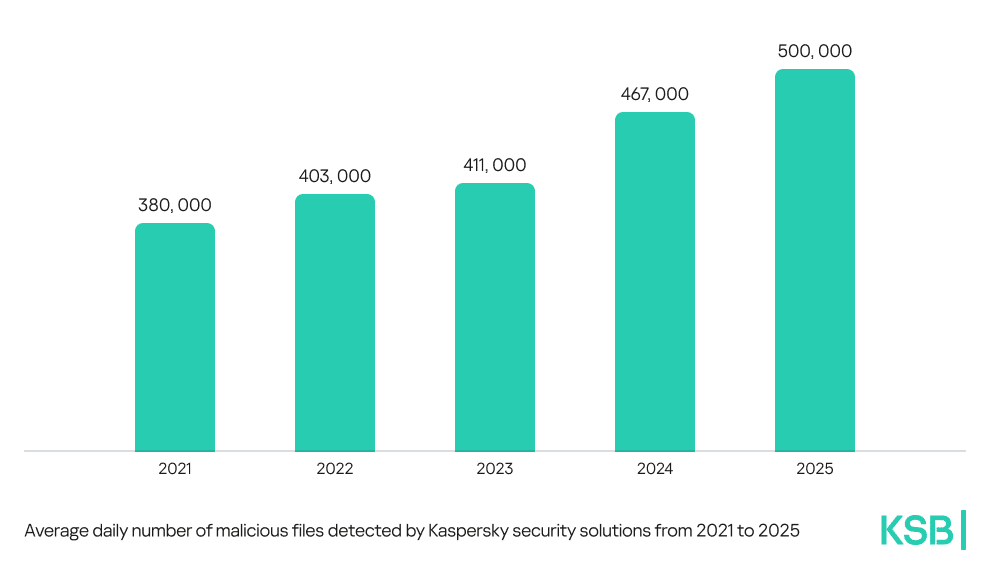

Il numero che fotografa meglio la pressione operativa sulla difesa è semplice e, proprio per questo, brutale: nel 2025 i sistemi di rilevamento di Kaspersky hanno individuato in media 500mila file malevoli al giorno con un incremento del 7% rispetto al 2024 (Kaspersky, The number of the year)

Passando all’Italia, l’azienda lega quel dato alla capacità di osservazione della propria rete globale e alla combinazione fra analisi automatizzate, machine learning e intervento umano. La formula è nota, ma qui conta l’effetto: la crescita è regolare anno su anno e alimenta un paradosso operativo per chi difende, perché l’aumento non è solo quantitativo. È la varietà dei formati, la velocità di rotazione delle famiglie e la tendenza a mascherare la componente malevola dentro flussi legittimi che rende più costoso “stare in pari” con aggiornamenti e detection.

In questo scenario, il punto non è inseguire ogni singolo campione, ma capire quali categorie si stanno prendendo la parte migliore del rischio. È lì che i numeri dei ricercatori di Kaspersky diventano utili: indicano dove gli attaccanti stanno investendo, e quindi dove è probabile che si concentri l’impatto su aziende e filiere.

Italia tra spyware e backdoor con l’effetto infostealer sulle credenziali

Se il dato globale racconta il volume, l’Italia racconta la composizione. Nel 2025, nel perimetro italiano Kaspersky segnala un aumento del 65% delle rilevazioni di password stealer, del 73% delle backdoor e, soprattutto, del 148% degli spyware rispetto al 2024. Qui la chiave è la catena che lega infostealer e compromissione: più password stealer significa più credenziali “buone” che finiscono sul mercato clandestino e più ingressi iniziali che non richiedono exploit sofisticati. Le analisi di Kaspersky indicano che, una volta ottenuto il primo accesso, l’attaccante può restare silente a lungo e muoversi in rete con un comportamento che assomiglia a quello di un utente legittimo.

È anche in questo contesto che rientra il tema delle PUA, le “Potentially Unwanted Applications”: strumenti leciti o semi-leciti, già presenti nei sistemi, che vengono piegati a scopi diversi da quelli per cui erano stati pensati. Il punto, in questo caso, è che riconoscere l’anomalia richiede capacità comportamentali e non solo firme statiche ovvero servono prodotti più sofisticati che analizzano l’aspetto comportamentale per comprendere che qualcosa sta accadendo.

Per le PMI, il tema si incastra anche un problema pratico: alert e falsi positivi consumano tempo in un reparto IT che spesso “fa anche sicurezza”. Il risultato è una difesa più reattiva che strategica e, soprattutto, poco allineata alla crescita della superficie esposta.

Il cybercrime si organizza come filiera e cambia anche il mercato del lavoro nel dark Web

Un elemento interessante, perché sposta l’attenzione dal “che cosa” al “chi”, arriva dall’analisi di Kaspersky Digital Footprint Intelligence sul mercato del lavoro nel dark Web. Lo studio si basa su 2.225 post legati a offerte e curriculum pubblicati fra gennaio 2023 e giugno 2025 (Inside the dark web job market).

Nel 2025 i curriculum superano le offerte con un rapporto 55% contro 45% e l’età mediana dei candidati è 24 anni. Questo quadro aiuta a interpretare la crescita degli attacchi “malwareless” e “living off the land”: se l’attacco usa strumenti locali e amministrativi, diventa più preziosa la competenza da penetration tester e da sviluppatore.

Nella stessa narrazione c’è poi un dettaglio operativo che pesa: il cambio di abitudini sulle piattaforme di comunicazione. Quando un canale diventa meno “comodo” per attività illegali, l’ecosistema si sposta su alternative o tende a costruirsi infrastrutture proprietarie. Al di là dei nomi delle app, la conseguenza per chi difende è concreta: monitorare segnali e contesti diventa più difficile, e quindi aumenta il valore di fonti strutturate di intelligence e di monitoraggio della propria esposizione esterna.

Dalla finanza all’industria i driver del 2025 e le previsioni per il 2026

Nel settore finance, i dati 2025 raccolti da Kaspersky Security Network indicano che l’8,15% degli utenti ha affrontato minacce online e il 15,81% minacce locali, mentre il 12,8% delle aziende B2B del comparto ha incontrato ransomware; nello stesso periodo sono stati rilevati 1.338.357 attacchi di banking trojan (Financial sector faced AI, blockchain and organized crime threats in 2025). Al di là dei livelli percentuali, è l’elenco dei driver a definire lo scenario: crescita degli attacchi alla supply chain, riuso di malware “vecchi” distribuiti su canali nuovi, frodi mobile e NFC e l’impiego dell’AI per rendere più efficaci phishing e social engineering.

Guardando al 2026, nelle previsioni di Kaspersky compare l’ipotesi di trojan bancari riscritti per la distribuzione via WhatsApp, la crescita dei deepfake per il social engineering e la possibile emersione di infostealer più “regionali”, oltre alla persistenza di dispositivi preinfetti “out of the box”.

Sul fronte industriale, la fotografia di Kaspersky ICS CERT (ICS CERT trends and predictions) indica nel 2025 una quota di computer ICS attaccati che scende progressivamente: 21,9% nel primo trimestre, 20,5% nel secondo e circa 20% nel terzo. Si tratta di un segnale incoraggiante che, tuttavia, non basta a ridurre la pressione, perché i trend descritti parlano di supply chain e relazioni fidate sfruttate come leva, dispositivi OT esposti su Internet e uso dell’AI in più fasi dell’attacco, dalla ricognizione alla costruzione di esche più credibili.

Threat intelligence non più un lusso da grandi aziende

Il filo che unisce le analisi e le indicazioni di Kaspersky è un’idea comune: se l’attacco si muove prima e meglio, la difesa deve spostare l’attenzione dai soli allarmi al contesto. Diventa, quindi, sempre più importante distinguere fra una detection reattiva, che intercetta quando “sta già succedendo” e un’impostazione più proattiva che prova a leggere i segnali deboli: per esempio la comparsa di credenziali aziendali in circuiti clandestini o indicatori legati a infrastrutture di command and control.

In questa impostazione, secondo Kaspersky la threat intelligence non va considerata un prodotto unico ma un insieme di feed, database e servizi che diventano “azionabili” solo se integrati nei processi: blocco a monte su firewall e controlli di rete, arricchimento di EDR/XDR con IoC aggiornati, monitoraggio dell’esposizione esterna e, quando mancano competenze interne, ricorso a servizi gestiti in grado di leggere comportamento e anomalie invece di limitarsi alle firme.

La parte più concreta, soprattutto per le PMI, resta quella dell’identità. In mezzo alla crescita dei password stealer, l’autenticazione a più fattori diventa una misura “banale” ma ancora lontana dall’essere universale anzichè essere considerata uno standard minimo di sicurezza.

Se, dunque, è vero che i 500mila nuovi campioni al giorno contano, contano forse di più i meccanismi che rendono quel volume efficace. Credenziali rubate, canali di distribuzione che cambiano, supply chain che diventa bersaglio e infrastrutture più resilienti sono segnali di un ecosistema criminale che non punta solo a “fare rumore”, ma a restare dentro i sistemi abbastanza a lungo da monetizzare.